Скрытые майнеры стали серьезной проблемой в мире цифровой безопасности. В данной статье мы рассмотрим один из крайне эффективных способов скрыть свой майнер, что делает даже опытных пользователей ПК уязвимыми. Прочитя данную статью, вы узнаете, как сделать скрытый майнер в файле TXT. Рекомендую внимательно изучить данную статью и следовать инструкциям.

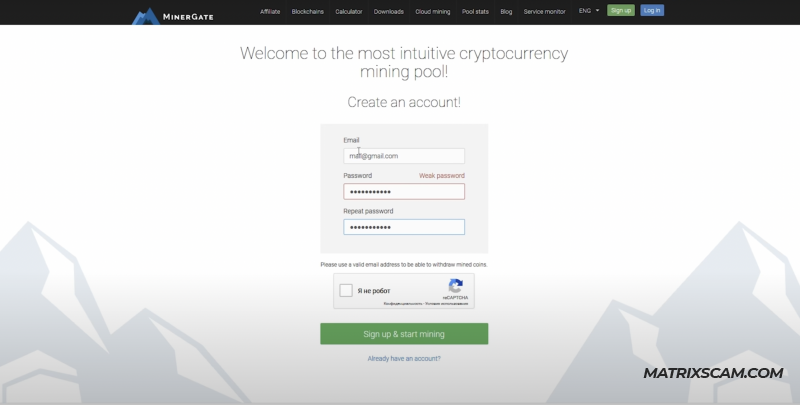

Регистрация на майнинг-площадке

Злоумышленник определился, что будет майнить криптовалюту на MinerGate так, как она наиболее перспективна в плане скрытого майнинга на процессоре. В первую очередь необходимо зарегистрироваться на майнинг-площадке. Ничего особенного тут нет: почта, пароль и подтверждение пароля. В дальнейшем эта же почта будет использоваться на MineRe в качестве логина.

Затем злоумышленник скачивает специальный архив, в котором находится несколько важных файлов. Всегда работайте с подобным софтом только на виртуальной машине. Так вы сможете избежать кучи проблем, в виде огромного количества троянов в вашей основной системе и украденных личных данных.

Затем злоумышленник скачивает специальный архив, в котором находится несколько важных файлов. Всегда работайте с подобным софтом только на виртуальной машине. Так вы сможете избежать кучи проблем, в виде огромного количества троянов в вашей основной системе и украденных личных данных.

Скрываем майнер

Я же все это буду делать на виртуальной машине VMware Workstation, права которой установлены Windows 7. Первым делом нужно распаковать архив.

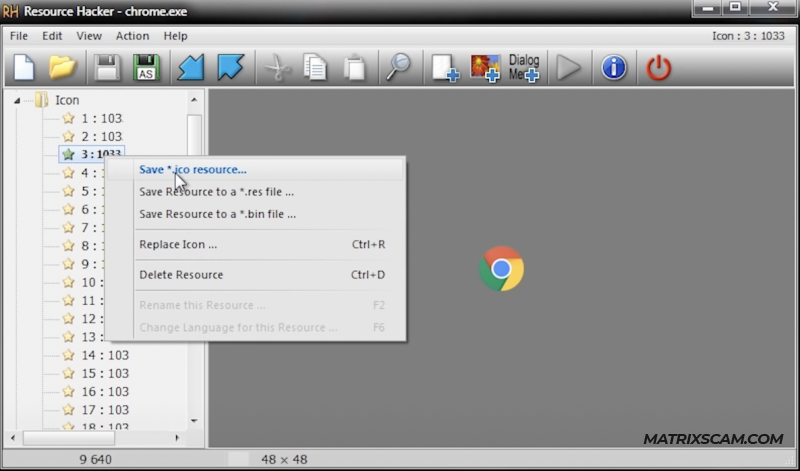

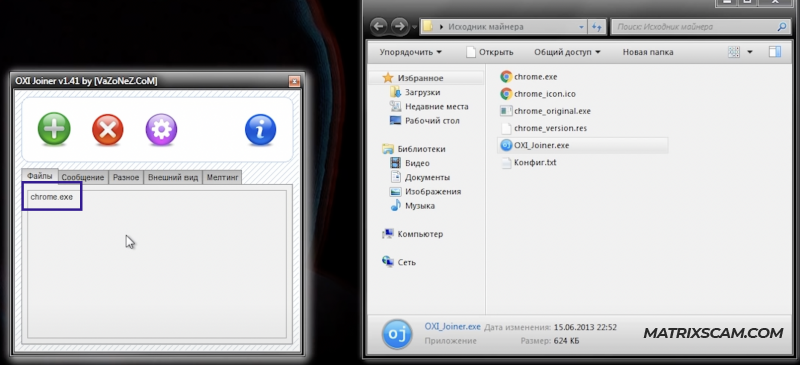

После распаковки у нас появляется несколько таких вот файлов. За это сам майнер виде консольного приложения. Если его просто открыть, то у вас ничего не произойдет, так и должно быть. Кстати, этот файл лучше переименовать, чтобы его не много замаскировать, переименовав, например, Chrome. Сменить иконку файла при этом тоже не будет проблемой. Для этих целей подойдет бесплатная программа Resource Hacker.

После распаковки у нас появляется несколько таких вот файлов. За это сам майнер виде консольного приложения. Если его просто открыть, то у вас ничего не произойдет, так и должно быть. Кстати, этот файл лучше переименовать, чтобы его не много замаскировать, переименовав, например, Chrome. Сменить иконку файла при этом тоже не будет проблемой. Для этих целей подойдет бесплатная программа Resource Hacker.

И для смены иконки файла нам понадобится сама иконка. Ее можно скачать или же достать из любой удобной программы. Давайте покажу это на примере того же Chrome. Открываем Google Chrome и смотрите в разделе "иконка", есть иконки разных размеров. Нам надо выбрать одну. Если вы выберете самую большую, то возможно столкнетесь с ошибкой, поэтому лучше выбрать иконку чуть-чуть поменьше, чтобы работало наверняка.

И нажав на неё сохраняю файл иконки. Теперь в той же папке открываем файл майнер. А тут у нас нет никаких ресурсов для редактирования, поэтому давайте создадим их. Жмем от "banner image" (обвел синим для удобства)

И нажав на неё сохраняю файл иконки. Теперь в той же папке открываем файл майнер. А тут у нас нет никаких ресурсов для редактирования, поэтому давайте создадим их. Жмем от "banner image" (обвел синим для удобства)

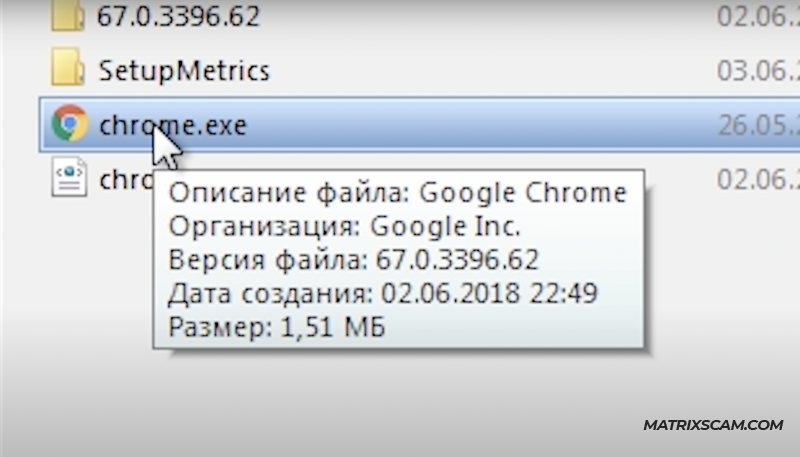

Тут оставляем параметры по умолчанию и открываем файл иконки, который мы только что извлекли. Ресурсным указываем один, после чего жмем "джесс урс" и сохраняем файл. И теперь он выглядит адекватно. Но это еще не все. Если сравнить файл с оригиналом, то в оригинале есть информация об издателе, а в этом файле нет.

Тут оставляем параметры по умолчанию и открываем файл иконки, который мы только что извлекли. Ресурсным указываем один, после чего жмем "джесс урс" и сохраняем файл. И теперь он выглядит адекватно. Но это еще не все. Если сравнить файл с оригиналом, то в оригинале есть информация об издателе, а в этом файле нет.

Давайте это подправим. В файле Google Chrome есть такой пункт, который называется "version info". Развернув его, мы сохраняем этот файл. Теперь возвращаемся к файлу майнера, открываем пункт "action" от "from resource file". Далее указываем наш файл, выбираем "overwrite", ставим галочку напротив "check" и жмем "import". Теперь сохраняем файл и проверяем, все ли у нас получилось. Но перед этим необходимо обновить папку.

Давайте это подправим. В файле Google Chrome есть такой пункт, который называется "version info". Развернув его, мы сохраняем этот файл. Теперь возвращаемся к файлу майнера, открываем пункт "action" от "from resource file". Далее указываем наш файл, выбираем "overwrite", ставим галочку напротив "check" и жмем "import". Теперь сохраняем файл и проверяем, все ли у нас получилось. Но перед этим необходимо обновить папку.

OXI Joiner

А сейчас понадобится программа OXI Joiner. На самом деле, это мелкая утилита, которая умеет очень многое: склеивать сразу два и более exe файлов в один. Помимо склейки, она умеет выводить различные сообщения на экран, выдавать фейковые ошибки или разного рода предупреждения.

Также эта программа может упаковать exe файл, используя UPX, что добавляет криптоустойчивости и сжимает размер файла. Тут же есть возможность фейка увеличения размера файла и возможности антиотладки. И так, нажав кнопку добавления, указываете путь к файлу с майнером.

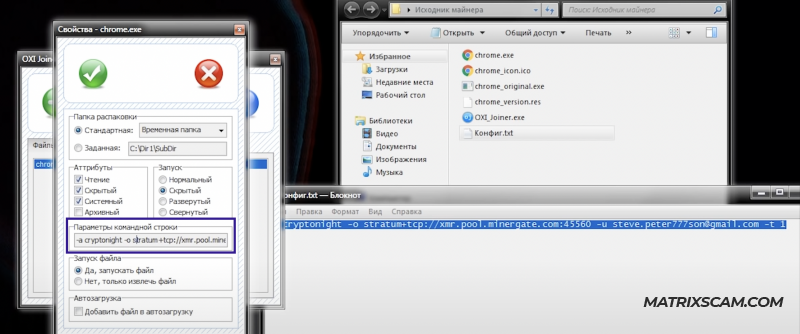

Необходимо отредактировать его параметры. Дважды нажимаем на этот файл

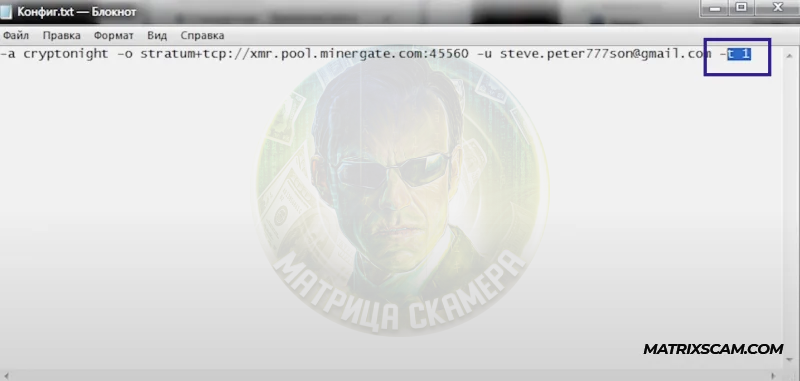

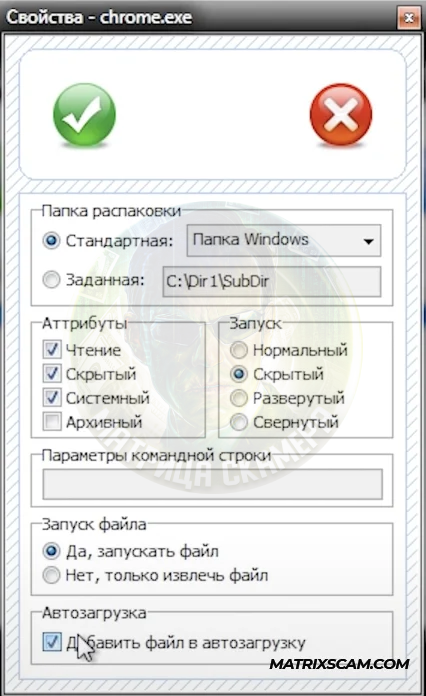

После чего выбираем временную папку, устанавливаем атрибуты "скрытый", "чтение", "системный", "запуск", ставим скрытой. Теперь о пункте "параметры командной строки". Давайте сначала откроем файл конфиг.txt, который есть в архиве.

После чего выбираем временную папку, устанавливаем атрибуты "скрытый", "чтение", "системный", "запуск", ставим скрытой. Теперь о пункте "параметры командной строки". Давайте сначала откроем файл конфиг.txt, который есть в архиве.

Тут нам необходимо определиться с криптовалютой, которую вы будете майнить. По умолчанию тут стоит "Monero", но вы можете выбрать что-то другое, посмотрев адреса для других криптовалют.

Далее необходимо изменить почту на свою, для того чтобы майниг шел именно на ваш аккаунт. А не на чей-то. А вот это число после параметра "t" - это количество ядер, которые будут задействоваться при майнинге. Чаще всего злоумышленники ставят "1", чтобы майнер оставался максимально незаметным для системы.

После чего копируем эту строку. И вставляем в параметры командной строки.

После чего копируем эту строку. И вставляем в параметры командной строки.

Запуск файла ставим "да". И вот тут главное: на пункте "автозагрузки" сейчас не ставить галочку. Автозагрузку надо будет делать только на следующем этапе. В пункте "разные" ставим галочку напротив "упаковки результата" (UPX Joiner).

Сам поскольку мы сейчас создаем не основной файл, менять его внешний вид нет смысла. В диспетчере задач будет висеть не этот файл, а самый первый, с которым мы работали через "ресурс хакер".

Далее откроем Axe Joiner и теперь добавим сюда файл последнего собранного майнера. Открываем его параметры и устанавливаем папку распаковки на 'Application Data'. Далее выставляем атрибуты "чтение", "скрытый", "системный", "запуск", "скрытый". Параметры командной строки в этот раз оставляем пустыми, тут все без изменений. И теперь добавляем файл в автозагрузку, после чего применяем изменения.

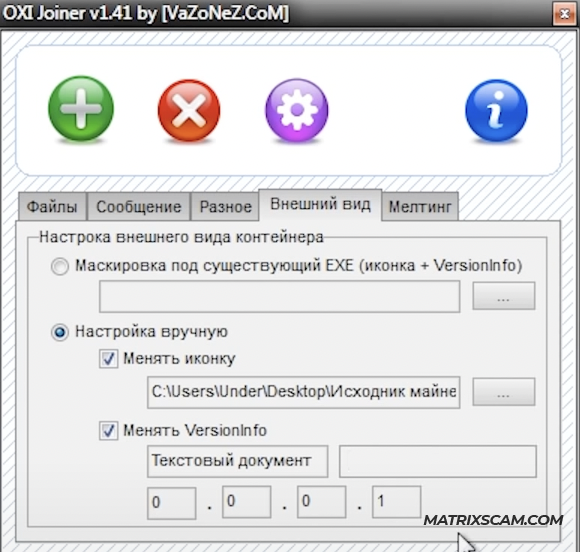

У вас должно быть, так как показано на картинке выше. Один из самых важных моментов - это маскировка. У файла во вкладке "внешний вид" выбираем "настройка вручную" и меняем иконку на иконку текстового документа. Я достал ее из ресурса кирам из библиотеки shell32.dll, там, где хранятся все иконки Windows. Теперь меняем на иконку текстового документа. Во втором пункте просто ставим один пробел. Версию можно указать абсолютно любую. Я сделаю это примерно так.

У вас должно быть, так как показано на картинке выше. Один из самых важных моментов - это маскировка. У файла во вкладке "внешний вид" выбираем "настройка вручную" и меняем иконку на иконку текстового документа. Я достал ее из ресурса кирам из библиотеки shell32.dll, там, где хранятся все иконки Windows. Теперь меняем на иконку текстового документа. Во втором пункте просто ставим один пробел. Версию можно указать абсолютно любую. Я сделаю это примерно так.

Теперь создаем финальный билд. Этот файл можно сохранить под любым названием. Этот файл можно сохранить под любым названием. Я назвал relase. Если бы я закончил статью на этом этапе, то это было бы явным кликбейтом. Поскольку это нельзя перепутать с текстовым документом, но я сейчас расскажу как сделать его формате текстового документа. Переходим в папку с финальной сборкой майнера.

Теперь создаем финальный билд. Этот файл можно сохранить под любым названием. Этот файл можно сохранить под любым названием. Я назвал relase. Если бы я закончил статью на этом этапе, то это было бы явным кликбейтом. Поскольку это нельзя перепутать с текстовым документом, но я сейчас расскажу как сделать его формате текстового документа. Переходим в папку с финальной сборкой майнера.

Переименовываем его на txt (я же дал ему название почему нельзя открывать вайлы txt), чтобы вам было более понятно. После у нас файл называеться txt.exe . А теперь давайте избавимся от этого '.exe', при этом заставив его оставить файл исполняемым.

Скрываем майнер в файле txt

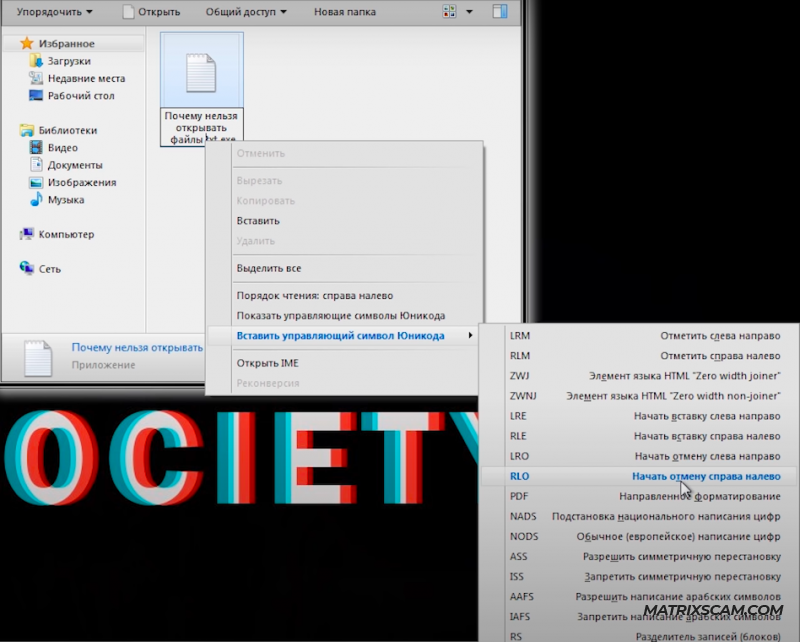

Все версии Windows поддержат арабскую письменность, это именно та письменность, где пишут справа налево. Этой уязвимостью, мы будем пользоваться для того, чтобы скрыть майнер в txt формате. Поможет ему в этом специальные символы юникода, который может поменять местами абсолютно любые фрагменты текста при отображении, но при этом файл не потеряет своей сути и останется тем же файлом с тем же расширением.

Затем, правой кнопкой мыши, жмем на 'Вставить управляющий символ юникода'. И выбираем RLO начать отмену с права на лево И в итоге мы получаем самый настоящий TXT файл, в общем-то, и его невозможно отличить от обычного текстового документа.

И в итоге мы получаем самый настоящий TXT файл, в общем-то, и его невозможно отличить от обычного текстового документа.

Взглянув на свойства файла, здесь все же видно, что это .exe файл, но, этот файл будет запущен даже очень внимательными пользователями. Всё сделано, осталось запустить файл и проверить. Если вы всё сделали правильно, то у вас должно показываться, что есть соединение с сервером.

Взглянув на свойства файла, здесь все же видно, что это .exe файл, но, этот файл будет запущен даже очень внимательными пользователями. Всё сделано, осталось запустить файл и проверить. Если вы всё сделали правильно, то у вас должно показываться, что есть соединение с сервером.

Как не попасться на скрытый майнер в TXT?

Никогда не устану говорить, но не качайте файлы из ненадежных источников. Ваши любимые торрент-трекеры относятся к ним почти в первую очередь, если даже вы скачали какой-то файл, обязательно проверяйте его название на наличие сочетания "exe" и "leekie". Неважно, как она называется, если вы видите эти три буквы, то лучше воздержитесь от открытия этого файла или обязательно посмотрите его свойства перед тем, как открывать.

Но если вы уже запустили этот майнер, то сначала завершите процесс в диспетчере задач, после чего зайдите в меню автозагрузки и отключите все, что может вызывать подозрения. А также не помешает скачать хотя бы пробную версию какого-нибудь антивируса.