Сегодня я подготовила для вас подборку лучших, на мой взгляд, инструментов для взлома, поиска уязвимостей и разведки. Рассмотрим 20 инструментов, которые удовлетворят всевозможные потребности.

1. Wifite2

Wifite2 — это бесплатная утилита для аудита сети Wi-Fi с открытым исходным кодом, разработанная на Python для идеальной работы с дистрибутивами пентестеров. Это полная переработка Wifite, которая показывает улучшенную производительность.

Утилита отлично справляется с разоблачением и взломом скрытых точек доступа, взломом слабых паролей WEP с использованием ряда методов взлома и т. д.

2. Nessus

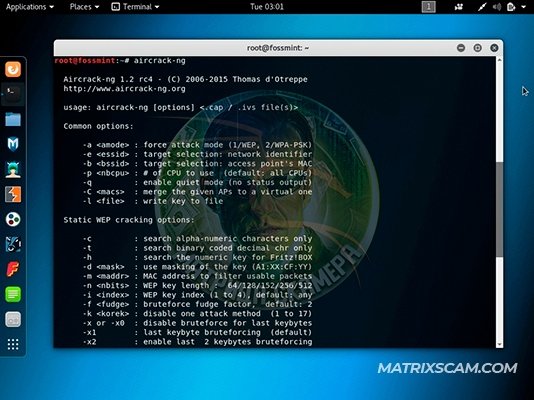

Aircrack-ng — лучший в мире инструмент для взлома паролей WEP, WPA и WPA2!

Перехватывает пакеты из сети, проводит анализ с помощью восстановленных паролей.

Он также имеет консольный интерфейс. В дополнение к этому, Aircrack-ng использует стандартную атаку FMS (атаку Flarer-Mantin-Shamir) вместе с несколькими оптимизациями, такими как атаки KoreK и PTW, для ускорения процесса, который быстрее, чем WEP.

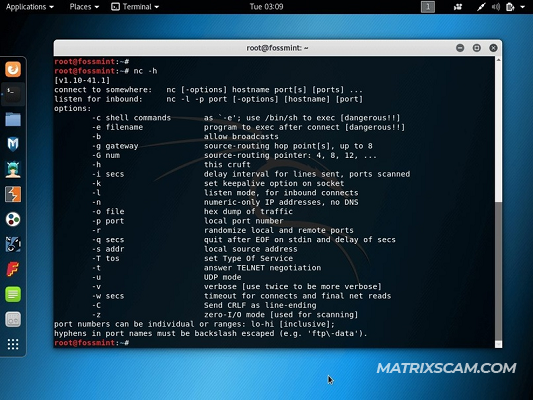

4. Netcat

Netcat, часто сокращенно обозначаемый как nc, представляет собой сетевую утилиту, позволяющую использовать протоколы TCP/IP для чтения и записи данных по сетевым соединениям.

Он используется для создания любого типа соединения, а также для исследования и отладки сетей с использованием режима туннелирования, сканирования портов и других возможностей.

5. Yersinia

Названная в честь бактерии Yersinia, Yersinia представляет собой сетевую утилиту, предназначенную для использования уязвимых сетевых протоколов под видом безопасной системы анализа и тестирования сети. Поддерживает атаки для IEEE 802.1Q, протокол HSRP, CDP и другие.

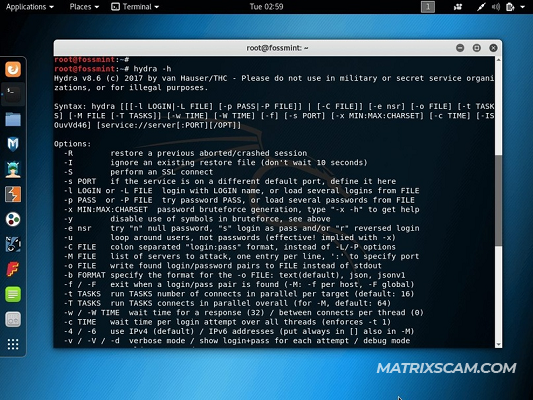

6. THC Hydra

THC Hydra использует атаку грубой силы, чтобы взломать практически любой сервис удаленной аутентификации. Поддерживает быстрый поиск по словарю для более чем 50 протоколов, включая Telnet, HTTPS и FTP.

Используйте этот инструмент для взлома поисковых роботов, беспроводных сетей, менеджеров пакетов, Gmail и многого другого.

7. Pixiewps

Pixiewps — это автономный инструмент для атаки методом перебора, написанный на C, который используется для программных реализаций с небольшой энтропией или без нее.

В зависимости от надежности паролей, которые вы пытаетесь взломать, Pixiewps сделает эту работу за секунды или минуты.

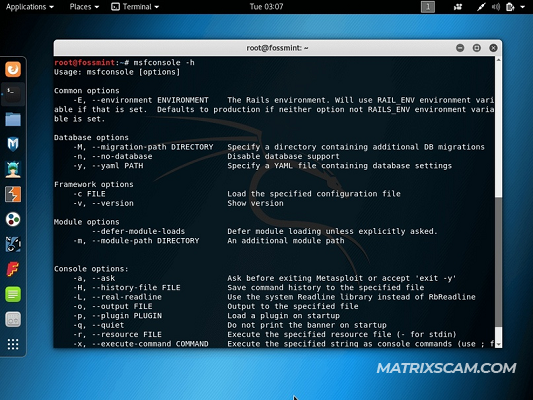

8. Metasploit Framework

Metasploit Framework – платформа с открытым исходным кодом, с помощью которой хакеры эксплуатриуют уязвимости, а также взламывают устройства жертв.

9. Nikto

Nikto2 – бесплатный опенсорс веб-сканер для исчерпывающего и скоростного поиска уязвимых целей в интернете. Это достигается путём поиска больше 6500 потенциально опасных файлов, устаревших программных версий, уязвимых конфигураций серверов и проблем в этой сфере

10. Nmap (Network Mapper)

Network Mapper – бесплатная опенсорсная утилита, которой пользуются хакеры для обнаружения сетей и проверки их безопасности.

Nmap быстро работает, поставляется с подробной документацией и графическим интерфейсом, поддерживает передачу данных, инвентаризацию сети и другое.

11. Maltego

Maltego – проприетарное программное обеспечение, однако широко используется для опенсорсной компьютерно-технической экспертизы и разведки.

Эта утилита анализа связей с графическим интерфейсом представляет интеллектуальный анализ данных в режиме реального времени, а также иллюстрированные наборы информации с использованием графов на основе узлов и соединений нескольких порядков.

12. WireShark

WireShark – открытый анализатор пакетов для бесплатного использования. С его помощью вы просматриваете действия в сети на микроскопическом уровне в сочетании с доступом к файлам pcap, настраиваемыми отчётами, расширенными триггерами и оповещениями. Это самый популярный в мире анализатор сетевых протоколов для Linux.

13. GNU MAC Changer

GNU MAC Changer – сетевая утилита, которая облегчает и ускоряет манипулирование MAC-адресами сетевых интерфейсов.

14. John the Ripper (Джон-потрошитель)

John the Ripper – следующий популярный представитель инструментов для хакинга. Первоначально разработчики создавали его для систем Unix, но позднее он стал доступен на более чем 10 дистрибутивах ОС.

Его особенности: настраиваемый взломщик, автоматическое обнаружение хеша пароля, атака методом «грубой силы» и атака по словарю (среди других режимов взлома).

15. Kismet Wireless

Kismet Wireless – система обнаружения вторжений, сетевой детектор и анализатор паролей. Работает преимущественно с сетями Wi-Fi (IEEE 802.11) и расширяется с помощью плагинов.

16. Snort

Snort – открытая и бесплатная сетевая система обнаружения вторжений, с помощью которой вы сделаете поиск уязвимостей в безопасности вашего компьютера.

А также выполните анализ трафика, поиск и сопоставление по контенту, протоколирование пакетов в IP-сетях и обнаружение различных сетевых атак, кроме прочего, в реальном времени.

17. Hashcat

Hashcat известен в сообществе хакеров, как самая быстрая и продвинутая утилита для взлома паролей и восстановления. Это инструмент с открытым исходным кодом, механизмом обработки правил в ядре, более 200 типов хешей и встроенной системой бенчмаркинга.

18. Fern Wifi Cracker

Fern Wifi Cracker – инструмент взлома защиты в сетях Wi-Fi с графическим пользовательским интерфейсом, написанный на Python и предназначенный, как вы уже догадались, для взлома сети.

Используйте его, чтобы взломать ключи WEP/WPA/WPS, а также для атак на Ethernet-сети.

19. Burp Suite

Burp Suite – профессиональная интегрированная графическая платформа для взлома веб-приложений (сайтов). Абсолютный мастхэв, который я рекомендую изучить.

20. BeEF (от Browser Exploitation Framework)

Заключение

Ну вот и закончился мой топ инструментов для работы в Kali Linux. Все перечисленные приложения живут и используются до сего времени.