В этой статье мы расскажем о хакерской группировке LockBit, которая прославилась своими атаками на больницы и другие учреждения, требуя выкуп за данные.

Взломы, угрожающие жизни пациентов, вызвали волну возмущения. Недавнее разоблачение лидера группировки открыло двери к расследованию их преступлений.

История LockBit

Вот уже несколько лет LockBit является самой крупной кибергруппировкой. В основном жертвами LockBit являются не рядовые граждане, а крупные компании и правительственные организации.

Самое интересное здесь то, что им для этого даже не приходилось всем этим заниматься. LockBit смогли автоматизировать процесс и передали всё на аутсорс, что помогло им обогнать все конкурирующие с ними группировки. Они стали настолько успешными, что это сыграло с ними злую шутку.

Но давайте вернёмся немного назад, а именно в 2019 год, во времена, когда их вымогательское ПО называлось ABCD. Данное название было взято из-за расширения, которое LockBit присваивался.

В том же году выпускают первое ПО под названием LockBit. Несмотря на свою работоспособность, программа не обрела популярности у хакеров, и об организации мало кто знал.

А вот уже в 2021 году выходит новая версия программы-вымогателя LockBit 2.0, которая разлетелась по всему даркнету, как вирусное видео в ТикТоке.

Как ПО попадало на ПК жертвы

Чаще всего вредоносное ПО попадает на сервер либо компьютер жертвы с помощью старой доброй социальной инженерии. Это когда злоумышленник притворяется доверенным лицом и запрашивает у жертвы пароли от системы или просто отправляет фишинговую ссылку.

Также они могут получить доступ путём перебора паролей при достаточных мощностях, либо если сеть жертвы сконфигурирована ненадлежащим образом. Хакерам может понадобиться всего несколько дней, чтобы в неё проникнуть, а иногда и того меньше.

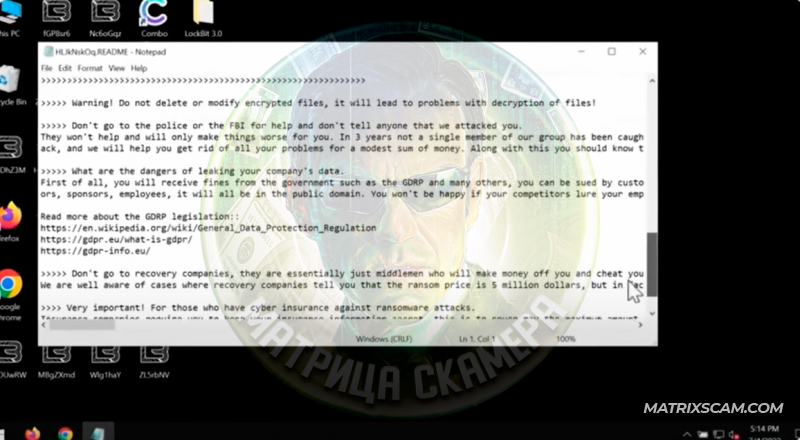

Как только система заражена, программа LockBit начинает действовать автономно. Она запрограммирована на использование так называемых инструментов пост-эксплуатации, которые позволяют повысить привилегии для получения уровня доступа, необходимого для успешной атаки.

А также пользуется уже открытым в ходе перемещения доступом, чтобы собрать информацию о перспективности жертвы. Именно на этом этапе LockBit выполняет все подготовительные действия перед началом шифрования. В частности, отключает защиту и другие элементы инфраструктуры, которые могут позволить восстановить систему.

Цель внедрения — сделать невозможным или очень долгим самостоятельное восстановление систем, чтобы мотивировать жертву заплатить выкуп.

Как LockBit смогли стать популярными

Уже в 2022 году вирус стал самым распространённым вредоносным ПО в мире. Главная причина этого — бизнес-модель хакеров, так называемая "программа-вымогатель как услуга" (Ransomware as a Service).

Человек, который хотел бы заняться распространением вирусов-вымогателей, покупал у администраторов LockBit панель доступа, инструкции и новейшие версии вирусов.

А в случае успешной атаки выплачивал процент выкупа администраторам. В случае с LockBit администрация забирала себе до 20% выкупа, полученного с жертвы.

Предполагалось, что в случае, когда жертва платит выкуп, её данные полностью удаляются с серверов LockBit. Но в результате операции "Кронос", о которой мы поговорим чуть позже, выяснилось, что это не так.

Как сообщил на пресс-конференции по итогам операции директор национального агентства Великобритании по борьбе с преступностью, на серверах группировки были обнаружены данные даже тех компаний, которые заплатили выкуп.

Вторая причина

Вторая причина — это их PR-кампании. Это не стандартная группировка, которая стремится остаться в тени. Нет, скорее всего, наоборот, они прилагают много усилий для популяризации своего бренда, практически как "Анонимус".

Однако этих точно не назовёшь активистами, ведь прибыль здесь на первом месте. Например, одной из таких PR-кампаний было предложение за 1.000 долларов сделать татуировку с их логотипом, и это, как вы видите, пользовалось спросом.

Ещё одна кампания, которая принесла большой успех не только среди хакеров из даркнета, но и всех сильных программистов в мире — предложение о взломе их сайта и нахождении уязвимостей. За каждую уязвимость они были готовы отдать до 1 млн долларов.

Третья причина

И последняя, и, возможно, главная причина их популярности — это всем знакомые компании, которые подверглись нападению.

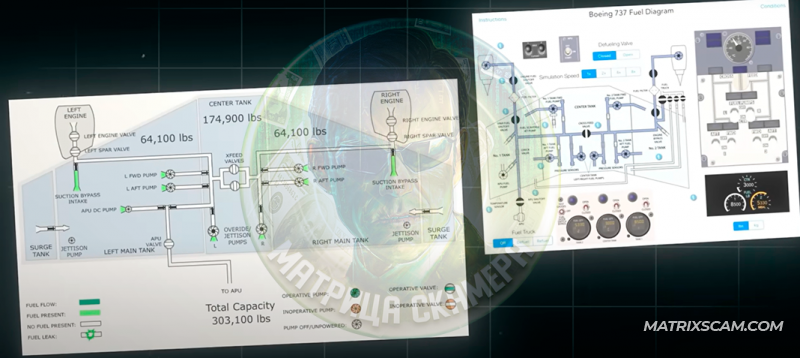

Например, были похищены данные компании Boeing. Сама компания это подтвердила, добавив, что взлом системы никак не влияет на безопасность полётов, и поэтому отказалась платить выкуп.

В итоге Lockbit обнародовала на своём сайте в даркнете около 50 ГБ информации. Большая часть этих данных представляет собой резервные копии различных систем Boeing, новейшая из которых датирована 22 октября 2023 года, а также логи инструментов мониторинга и аудита.

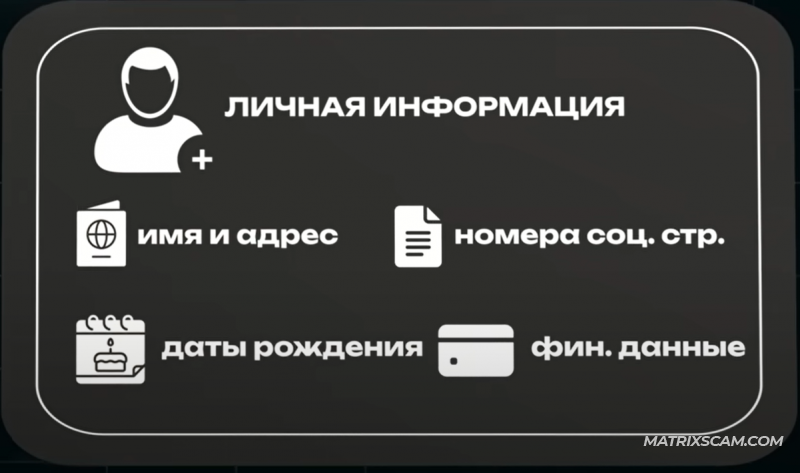

В 2024 году Bank of America уведомил клиентов о том, что в прошлом году одного из его поставщиков взломали, и, кстати, личная информация пользователей оказалась похищена.

Утечке подверглась личная информация клиентов, включая имена, адреса, номера социального страхования, даты рождения, а также финансовые данные, включая номера счетов и банковских карт.

Также из коммерческих организаций стоит отметить атаки и шантаж таких компаний, как всем известный Subway, где было похищено сотни гигабайт данных, TSMC — крупнейшего в мире контрактного производителя микросхем.

В том же 2023 году Lockbit взломала компанию Maximum Industries, производящую детали для SpaceX, и похитила 3 000 проприетарных чертежей, созданных инженерами Илона Маска.

Взлом некоммерческих организаций

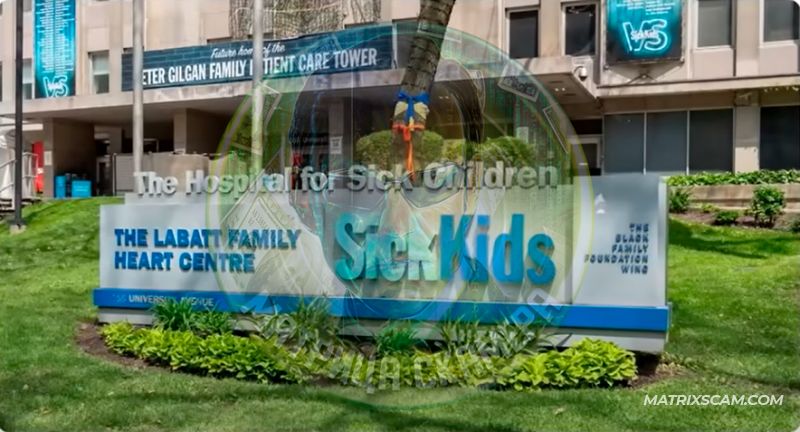

И тут всё не так гладко, как прописано в кодексе. Одна из самых известных и грязных атак была проведена ещё в 2022 году, когда 19 декабря детская больница SickKids из Торонто сообщила о кибератаке, которая привела к сбою в работе внутренних систем больницы.

Причём инцидент также затронул телефонные линии и отдельные веб-страницы медицинского учреждения. В SickKids признали, что дети и их родители сталкиваются с задержкой в постановке диагнозов и, соответственно, лечении.

Lockbit извинились за этот эпизод и бесплатно отдали дешифратор, заявив, что атаковавший больницу партнёр нарушил их правила. После чего они заблокировали его, и больше он не будет принимать участие в программе.

Но уже в конце 2023 года Lockbit атаковали сеть немецких больниц KHO. Кибератакой были затронуты три больницы, входящие в сеть KHO.

Важно отметить, что каждая из них играет ключевую роль в предоставлении медицинских услуг в своём регионе. Поэтому атака на их IT-системы могла иметь серьёзные последствия для людей, оказавшихся в критической ситуации.

Также были отключены службы скорой помощи в этих больницах, что могло привести к критическим задержкам в оказании неотложной медицинской помощи.

Уже в 2024 году была атакована американская больница Святого Антония с требованием выплатить 900 000 долларов в течение двух дней. В общей сложности, по данным аналитиков, только за 2023 год Lockbit атаковал почти 70 больниц по всему миру.

Организации также стали жертвами

Например, в 2023 году канадское правительство сообщило, что сразу два его подрядчика подверглись хакерской атаке, и в результате была раскрыта конфиденциальная информация в размере полутерабайта, принадлежащая неопределённому количеству государственных служащих, начиная с 1999 года.

Также их жертвами стали Королевская почта Великобритании, небольшой городок Сент-Мэрис в Онтарио и даже пенсионный фонд госслужащих Южной Африки. Это затруднило работу организаций и привело к нарушению выплат пенсий.

Кто стоит за всеми преступлениями

Как вы понимаете, такая деятельность не могла остаться незамеченной для правоохранительных органов. Власти многих стран, таких как Англия, США, Австралия, Канада, Германия и многие другие, объединились, чтобы вычислить организаторов Lockbit.

И уже в 2022 году это дало первые результаты: Минюст США сообщил об аресте в Канаде 30-летнего россиянина Михаила Васильева. Он хоть и не был отцом-основателем организации, тем не менее являлся одним из главных операторов вымогателей в структуре.

На тот момент он получил всего четыре года заключения, но власти рассчитывали, что деятельность компании прекратится хотя бы на время.

Однако, как и в случае с мифической гидрой, на месте отрезанной головы выросли две, и организация продолжила набирать обороты. Далее были задержаны ещё два члена группировки из России: Михаил Матвеев и 20-летний Руслан Астамиров из Чечни.

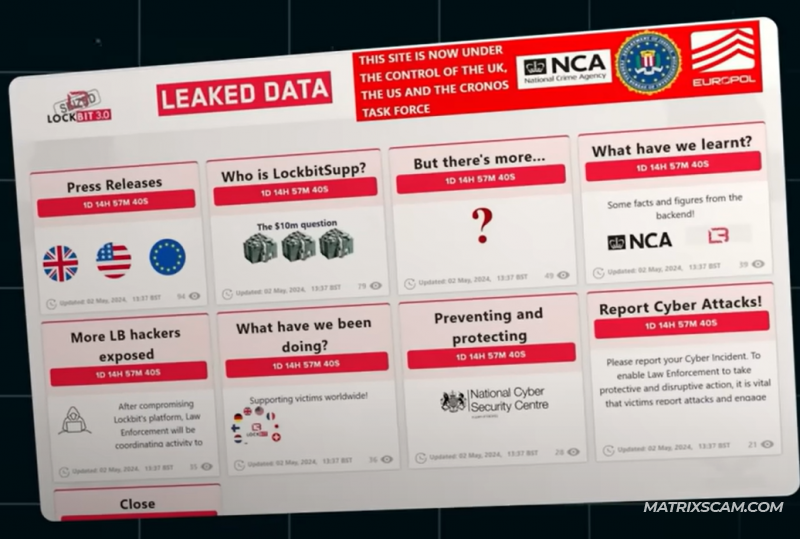

Это снова не дало результатов, и тогда ФБР и правоохранительные органы разных стран создали программу «Кронос», которую возглавили правоохранители США. Программа была нацелена на взлом сайта Lockbit и основателя, известного под следующими никнеймами: LockbitSupp и PutinCrab.

Только в начале 2024 года это дало первые результаты. В результате операции, длившейся несколько месяцев, была скомпрометирована основная платформа Lockbit и другая критически важная инфраструктура, которая обеспечивала деятельность этой преступной организации.

В ходе операции были захвачены 34 сервера в Нидерландах, Германии, Финляндии, Франции, Швейцарии, Австралии, США и Великобритании.

Во время операции было выявлено более 14 000 учётных записей, связанных с кражей информации или инфраструктурой группы, которые использовались Lockbit для размещения различных инструментов и софта, применяемых в атаках, а также для хранения файлов, украденных у компаний.

Теперь данные об этих учётных записях переданы правоохранительным органам. Некоторые данные в системах Lockbit принадлежали жертвам, которые заплатили выкуп злоумышленникам.

Это свидетельствует о том, что даже если выкуп выплачивается, это ещё не гарантирует, что данные действительно будут удалены, несмотря на обещания преступников.

Удалось вскрыть серверы Lockbit и вытащить оттуда всю информацию благодаря халатности руководства. Как сообщил основатель группы, он просто "загулял" и забыл обновить версию PHP.

Безрассудное и небрежное отношение к компьютерной безопасности является проблемой как для компаний, ставших жертвами атак программ-вымогателей, так и для тех, кто их атакует.

Но самое интересное, что удалось узнать в ходе этой операции, — это то, что за никнеймом "LockbitSupp" стоит Дмитрий Хорошев. На форумах он выступал как руководитель экосистемы вирусов-вымогателей и является гражданином России.

Также было сообщено, что Дмитрий ездит на чёрном "Мерседесе", и он лично упомянул это на форуме. По предварительной информации, Хорошев получал 20% от каждого выкупа, полученного от жертв, а сама организация за все эти годы заработала более 500 миллионов долларов.

Правоохранительные органы установили, что Хорошев хранил похищенные данные жертв даже после того, как группа ложно обещала удалить информацию при получении платежа.

Хорошеву предъявлены обвинения по двадцати шести пунктам, связанным с мошенничеством, вымогательством и нанесением ущерба защищённым компьютерам.

Ему светит до 180 лет тюрьмы. Также Минюст США объявил награду в 10 миллионов долларов за любую информацию, которая поможет с его арестом.

Но это ещё не всё

10 мая 2024 года админ Lockbit под ником "LockbitSupp" заявил в интервью для программы «Click Here», что он не тот человек, которого недавно деанонимизировали правоохранительные органы в феврале этого года.

"LockbitSupp" утверждает, что активность группировки не уменьшилась, а сезонное снижение числа хаков весной — обычное явление. Админ Lockbit подчеркнул, что давление правоохранительных органов только мотивирует его и группировку работать усерднее.

Также он озвучил цели на ближайший год — атаковать миллион компаний. Он выразил надежду на появление достойных конкурентов в сфере разработки вредоносного ПО, критикуя текущих конкурентов за недостаточный уровень мастерства.

Выводы

Кибератаки становятся глобальной угрозой, затрагивающей крупные корпорации, больницы и государственные учреждения, вызывая серьёзные последствия для безопасности данных.

Несмотря на усилия правоохранительных органов, хакерские группировки продолжают развиваться, совершенствуя методы атак и наращивая масштабы деятельности.