В эпоху цифровизации и всеобщей онлайн-связанности, конфиденциальность данных становится одной из самых обсуждаемых тем. Telegram приобрёл огромную популярность благодаря своей обещанной безопасности и анонимности. Однако, как показывает практика, даже в этой защищённой среде пользователи могут оказаться уязвимыми перед деанонимизацией.

В этой статье мы разберёмся, как работают механизмы деанонимизации в Telegram, какие инструменты и методы используют злоумышленники для раскрытия личности пользователей, а также что можно сделать, чтобы максимально обезопасить себя и сохранить анонимность.

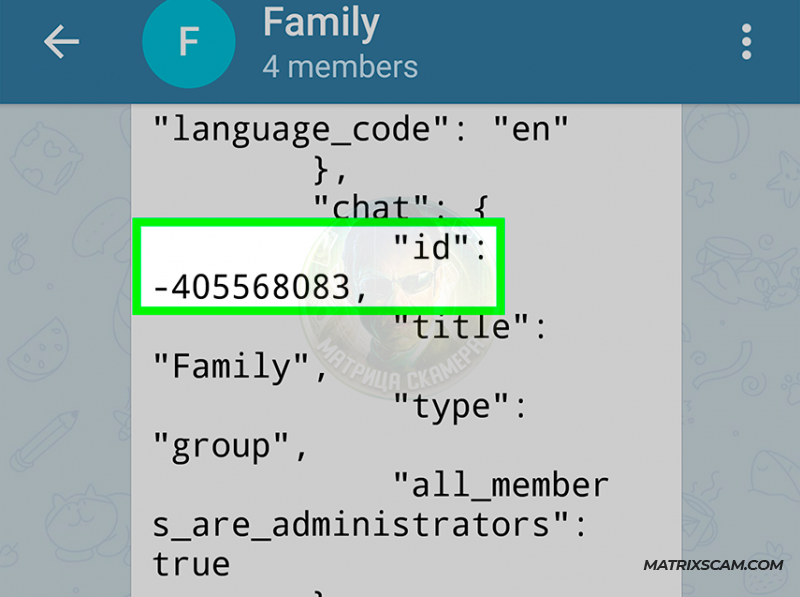

Что такое ID в Telegram

Каждый пользователь в Telegram имеет свой уникальный системный номер (ID). Он автоматически создаётся при регистрации и используется для идентификации пользователя. ID выдаётся один раз и его нельзя изменить.

Когда вы добавляете кого-то в контакты, это происходит именно по ID. Таким образом, вы можете переписываться с человеком, даже если он скрыл свой номер телефона и тег. Если человек сменит номер и тег, он всё равно останется у вас в контактах.

Когда вы нажимаете на автора сообщения в чате и у вас открывается его профиль, это тоже делается с помощью ID, которым помечены сообщения. Это стандартное решение, используемое во множестве сервисов. Павел Дуров здесь ничего нового не придумал.

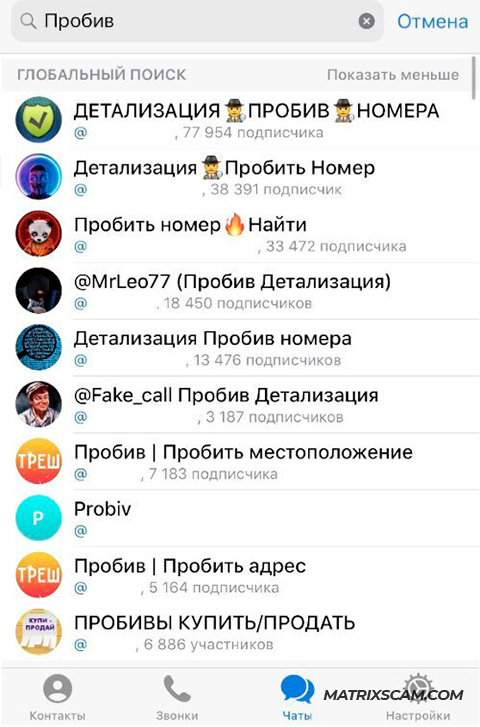

Пробивщики данных

Во-первых, в открытых чатах часто находятся боты, которые массово собирают ID и контактную информацию пользователей: никнеймы, теги, описание профиля и телефоны (если всё это не скрыто), а также информацию о самих группах, где человек сидит, и его сообщения.

Во-вторых, Telegram оповещает вас, если кто-то из вашей телефонной книги пользуется мессенджером. Эту функцию давно используют пробивщики, добавляя контакты сотнями тысяч номеров, чтобы мессенджер показал привязанные к ним учётные записи.

Имея ваш номер телефона, пробивщики могут сопоставить его с данными из утекших баз различных сервисов и узнать о вас гораздо больше.

Откуда может пройти утечка данных

Если вы пользуетесь доставкой Яндекс.Еды, покупаете что-то на Ozon, используете бонусную программу СберСпасибо или заводили скидочную карту в Спортмастере, ваши личные данные с высокой вероятностью могли оказаться в сети.

Слитые базы данных публиковались в открытом доступе через тот же Telegram. Получив к ним доступ, сервисы для пробива сверяют их информацию между собой и создают цифровой портрет пользователя, а потом продают к нему доступ.

Такими сервисами пользуются многие: киберпреступники ищут жертв, журналисты-расследователи ищут коррупционеров и т. д.

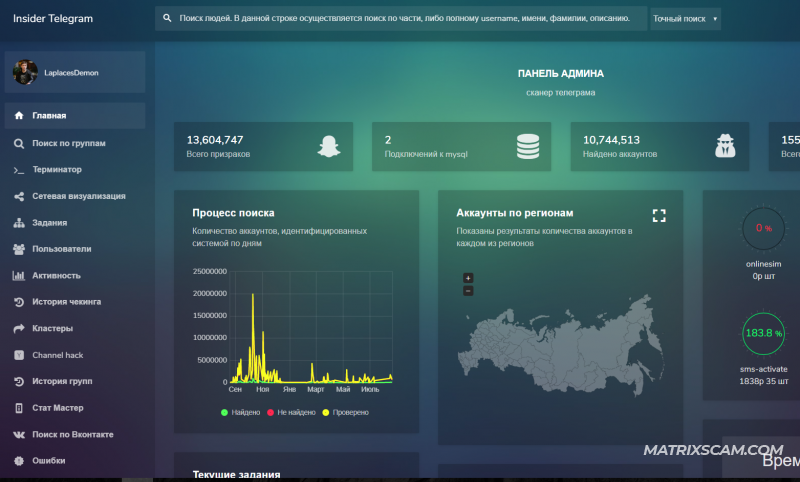

Система мониторинга сетей

Региональные правительства закупают доступ к системе мониторинга соцсетей, которая называется «Демон Лапласа».

Демон умеет следить за пользователями во ВКонтакте, Facebook, Twitter, Одноклассниках, Instagram, мониторит тренды, выявляет лидеров мнений, систематизирует публикации.

В состав Демона Лапласа включён модуль для деанонимизации пользователей Telegram. Целевой аудиторией являются силовики, и сервис заточен именно под них.

В «Инсайдер» заранее загружены данные 76 миллионов пользователей Telegram, которые удалось получить из открытых групп и слитых баз данных, в том числе номера телефонов.

К программе также подключены боты для пробива, которые позволяют в ручном режиме искать личную информацию о конкретном аккаунте, если его номера ещё нет в системе.

«Инсайдер» сохраняет выгрузку чатов, в которых побывали его боты, и позволяет искать сообщения по ключевым словам по всей базе данных. Ещё можно поставить уведомление на появление новых комментариев с ключевыми словами. Поиск и оповещения можно сузить, указав конкретный регион, который определяется по номерам телефонов.

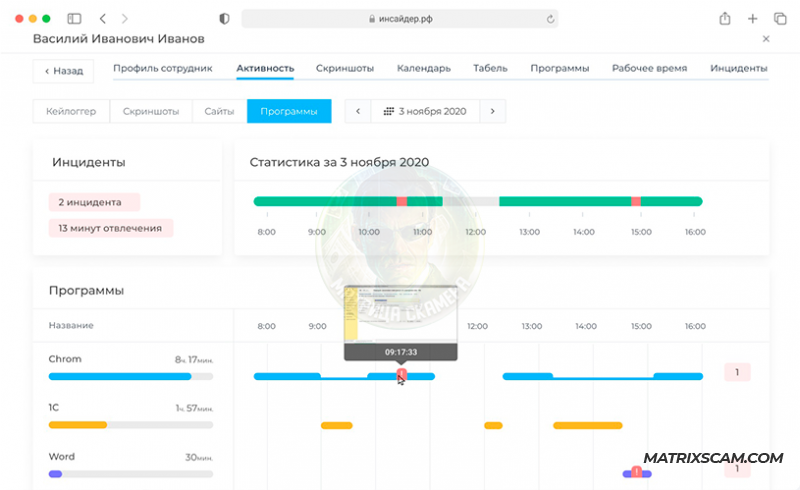

«Инсайдер Telegram» — это не единственный инструмент, который есть в распоряжении силовиков. Аналогичный функционал властям предлагает система «Охотник» компании T.Hunter, которой владеют структуры Ростеха.

Госкорпорация купила эту систему для расследования киберпреступлений, и с её помощью, судя по всему, тоже можно деанонимизировать пользователей.

«Охотник», как и «Инсайдер», получает информацию из утекших баз данных, но также может использовать закрытые источники, например, внутренние базы самих силовиков.

Впрочем, где-то по пути проект изменился: никакого «Охотника» больше нет, вместо него на сайте разработчиков появилась информационно-аналитическая система «Око».

Доступ к ней предоставляется не только сотрудникам госорганов, но и другим желающим за довольно скромную плату. А фокус проекта сместился с расследований по открытым источникам на проверку благонадёжности сотрудников.

Как от этого защититься и нужно ли

Чтобы узнать наверняка, какие данные о вас доступны пробивкам, вам придётся пробивать самих себя.

Доступ к «Инсайдеру» у вас получить, скорее всего, не выйдет, но по тем же самым слитым базам работает множество других сервисов, в том числе боты для пробива.

С одной стороны, вы сможете узнать, какая информация о вас утекла в сеть и какие учётные записи могли быть скомпрометированы. С другой стороны, вы можете сами ненароком дополнить базу информацией, которой там ещё не было, например, платёжными данными и тем же Telegram ID.

Делать это или нет, решайте сами. Я буду исходить из предположения, что ваши данные в базах всё-таки есть.

Деанонимизация по определению направлена против пользователей, которые пишут анонимно или под псевдонимом. В группу риска входят те, кто привлекает внимание силовиков: журналисты, общественные деятели, активисты, политики и правозащитники.

Если вы не относитесь ни к одной из этих групп, я рекомендую вам сделать следующее:

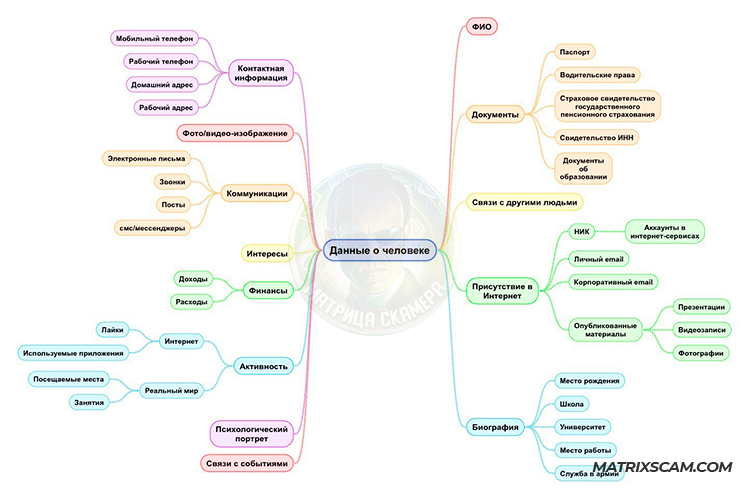

Нужно уменьшить количество данных, которые будут доступны пробивщикам в будущем. Не использовать свои паспортные данные где попало, номер телефона и основную почту для регистрации на сервисах, которые чаще страдают от утечек. Не оставлять лишней информации о себе.

Информацию, которую вы оставляете в сети, что и где вы пишете, всё это может рано или поздно попасть в руки пробивщиков.

Отдельное внимание стоит уделить открытым чатам и комментариям. Как я уже говорил ранее, силовики активно используют сервисы для пробивок, чтобы находить пользователей, которые пишут на запретные темы.

Список того, что нельзя публиковать, с каждым днём растёт, так что важно держать это в уме.

Нужно понимать, что защититься от пробивок полностью невозможно. Данные любого сервиса в теории могут утечь. К огромному массиву информации, которой они сами торгуют, наша с вами задача — усложнить пробивщикам жизнь и минимизировать риски, насколько это возможно лично для вас.

Выводы

Деанонимизация пользователей Telegram стала серьёзной угрозой для конфиденциальности и безопасности в интернете. Используя уникальные идентификаторы, открытые данные из публичных чатов и утекшие базы данных, злоумышленники могут раскрыть личность пользователей, несмотря на их попытки оставаться анонимными.

Однако, полностью защититься от деанонимизации невозможно, но можно значительно снизить риски. Пользователям следует соблюдать основные правила кибербезопасности: минимизировать количество личной информации в профилях, использовать временные или одноразовые номера телефонов для регистрации и внимательно относиться к своей активности в открытых чатах и группах. Эти меры помогут затруднить доступ к вашим данным и защитить вашу личную информацию от нежелательных глаз.